Một phần mềm độc hại đánh cắp thông tin dựa trên Golang mới có tên là Titan Stealer đang được quảng cáo bởi các tác nhân đe dọa thông qua kênh Telegram của họ.

“Kẻ đánh cắp có khả năng đánh cắp nhiều loại thông tin từ các máy Windows bị nhiễm, bao gồm dữ liệu thông tin xác thực từ trình duyệt và ví tiền điện tử, chi tiết ứng dụng khách FTP, ảnh chụp màn hình, thông tin hệ thống và các tệp bị lấy,” các nhà nghiên cứu bảo mật của Uptycs, Karthickkumar Kathiresan và Shilpesh Trivedi , cho biết trong một tuyên bố. báo cáo gần đây.

Thông tin chi tiết về phần mềm độc hại lần đầu tiên được nhà nghiên cứu an ninh mạng Will Thomas (@BushidoToken) ghi lại vào tháng 11 năm 2022 bằng cách truy vấn công cụ tìm kiếm IoT Shodan.

Titan được cung cấp dưới dạng một công cụ xây dựng, cho phép khách hàng tùy chỉnh mã nhị phân của phần mềm độc hại để bao gồm các chức năng cụ thể và loại thông tin sẽ bị lấy ra khỏi máy của nạn nhân.

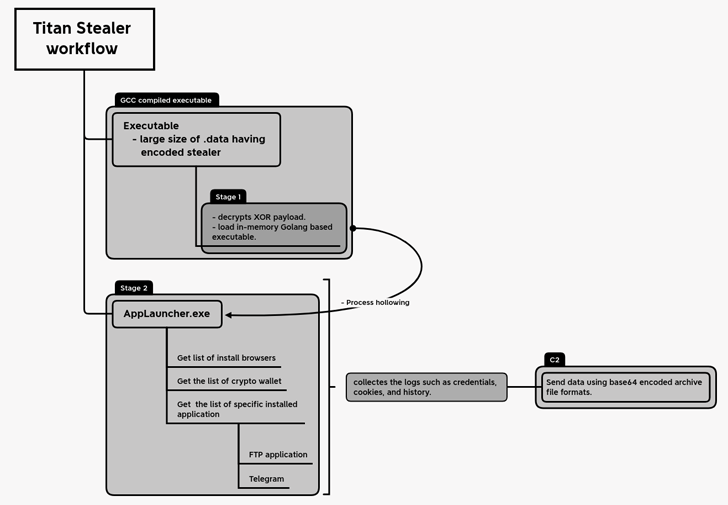

Khi thực thi, phần mềm độc hại này sử dụng một kỹ thuật được gọi là làm rỗng quy trình để đưa tải trọng độc hại vào bộ nhớ của một quy trình hợp pháp được gọi là AppLaunch.exe, là Tiện ích khởi chạy ClickOnce của Microsoft .NET.

Một số trình duyệt web chính mà Titan Stealer nhắm đến bao gồm Google Chrome, Mozilla Firefox, Microsoft Edge, Yandex, Opera, Brave, Vivaldi, 7 Star Browser, Iridium Browser và các trình duyệt khác. Các ví tiền điện tử được chọn là Armory, Atomic, Bytecoin, Coinomi, Edge Wallet, Ethereum, Exodus, Guarda, Jaxx Liberty và Zcash.

Nó cũng có khả năng thu thập danh sách các ứng dụng đã cài đặt trên máy chủ bị xâm nhập và thu thập dữ liệu được liên kết với ứng dụng máy tính để bàn Telegram.

Thông tin được tích lũy sau đó được truyền đến một máy chủ từ xa dưới sự kiểm soát của kẻ tấn công dưới dạng tệp lưu trữ được mã hóa Base64. Hơn nữa, phần mềm độc hại đi kèm với bảng điều khiển web cho phép kẻ thù truy cập dữ liệu bị đánh cắp.

Phương thức hoạt động chính xác được sử dụng để phân phối phần mềm độc hại vẫn chưa rõ ràng, nhưng theo truyền thống, các tác nhân đe dọa đã tận dụng một số phương pháp, chẳng hạn như lừa đảo, quảng cáo độc hại và phần mềm bẻ khóa.

"Một trong những lý do chính [tác nhân đe dọa] có thể sử dụng Golang cho phần mềm độc hại đánh cắp thông tin của họ là vì nó cho phép họ dễ dàng tạo phần mềm độc hại đa nền tảng có thể chạy trên nhiều hệ điều hành, chẳng hạn như Windows, Linux và macOS," Cyble cho biết trong phân tích riêng của Titan Stealer.

"Ngoài ra, các tệp nhị phân được biên dịch bởi Go có kích thước nhỏ, khiến chúng khó bị phần mềm bảo mật phát hiện hơn."

Quá trình phát triển diễn ra hơn hai tháng sau khi SEKOIA trình bày chi tiết về một phần mềm độc hại dựa trên Go khác có tên là Aurora Stealer đang được một số kẻ tội phạm sử dụng trong các chiến dịch của chúng.

Phần mềm độc hại thường được phát tán thông qua các trang web tương tự của phần mềm phổ biến, với cùng các miền được cập nhật tích cực để lưu trữ các phiên bản bị trojan hóa của các ứng dụng khác nhau.

Người ta cũng đã quan sát thấy nó lợi dụng một phương pháp được gọi là phần đệm để tăng giả tạo kích thước của các tệp thực thi lên tới 260 MB bằng cách thêm dữ liệu ngẫu nhiên vào một giá thầu để tránh bị phần mềm chống vi-rút phát hiện.

Phát hiện này cũng được đưa ra ngay sau chiến dịch phần mềm độc hại đã được quan sát thấy là phân phối Raccoon và Vidar bằng cách sử dụng hàng trăm trang web giả mạo dưới dạng phần mềm và trò chơi hợp pháp như một phần của chiến dịch kể từ ít nhất là năm 2020.

Nhóm Cymru, trong một phân tích được công bố vào đầu tháng này, đã lưu ý rằng "Các nhà khai thác Vidar đã chia cơ sở hạ tầng của họ thành hai phần; một phần dành riêng cho khách hàng thường xuyên của họ và phần còn lại dành cho nhóm quản lý và cả những người dùng cao cấp/quan trọng tiềm năng."