Microsoft hôm thứ Ba đã tiết lộ hoạt động xâm nhập nhằm vào các thực thể lưới điện của Ấn Độ vào đầu năm nay có khả năng liên quan đến việc khai thác các lỗ hổng bảo mật trong một máy chủ web hiện đã ngừng hoạt động có tên là Boa .

Bộ phận an ninh mạng của gã khổng lồ công nghệ cho biết thành phần dễ bị tổn thương này gây ra “rủi ro chuỗi cung ứng có thể ảnh hưởng đến hàng triệu tổ chức và thiết bị”.

Những phát hiện này được xây dựng dựa trên một báo cáo trước đó do Recorded Future xuất bản vào tháng 4 năm 2022, đi sâu vào một chiến dịch bền vững được dàn dựng bởi các đối thủ bị nghi ngờ có liên hệ với Trung Quốc nhằm tấn công các tổ chức cơ sở hạ tầng quan trọng ở Ấn Độ.

Công ty an ninh mạng quy kết các cuộc tấn công cho một cụm mối đe dọa không có giấy tờ trước đó có tên là Nhóm hoạt động đe dọa 38. Trong khi chính phủ Ấn Độ mô tả cuộc tấn công là "nỗ lực thăm dò" không thành công, thì Trung Quốc phủ nhận họ đứng sau chiến dịch.

Các kết nối với Trung Quốc bắt nguồn từ việc sử dụng một cửa sau mô-đun có tên là ShadowPad , được biết là được chia sẻ giữa một số nhóm gián điệp thực hiện các nhiệm vụ thu thập thông tin tình báo thay mặt cho quốc gia.

Mặc dù vectơ lây nhiễm ban đầu chính xác được sử dụng để xâm phạm mạng vẫn chưa được biết, nhưng bộ cấy ShadowPad đã được kiểm soát bằng cách sử dụng mạng gồm các thiết bị camera DVR/IP kết nối internet bị xâm nhập.

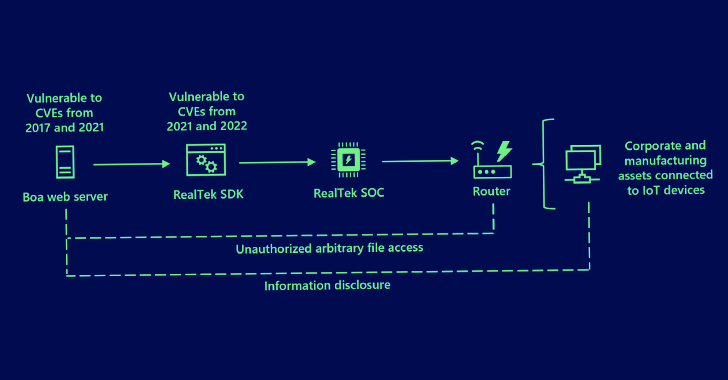

Microsoft cho biết cuộc điều tra riêng của họ về hoạt động tấn công đã phát hiện ra Boa là một liên kết chung, đánh giá rằng các cuộc xâm nhập nhằm vào các thiết bị IoT bị lộ đang chạy máy chủ web.

Công ty cho biết: “Mặc dù đã ngừng hoạt động vào năm 2005, máy chủ web Boa vẫn tiếp tục được các nhà cung cấp khác nhau triển khai trên nhiều thiết bị IoT và bộ công cụ phát triển phần mềm phổ biến (SDK)”.

"Nếu không có các nhà phát triển quản lý máy chủ web Boa, các lỗ hổng đã biết của nó có thể cho phép kẻ tấn công âm thầm giành quyền truy cập vào mạng bằng cách thu thập thông tin từ các tệp."

Những phát hiện mới nhất một lần nữa nhấn mạnh rủi ro chuỗi cung ứng phát sinh từ các lỗ hổng trong các thành phần mạng được sử dụng rộng rãi, có thể khiến cơ sở hạ tầng quan trọng bị vi phạm thông qua các thiết bị có thể truy cập công khai chạy máy chủ web dễ bị tấn công.

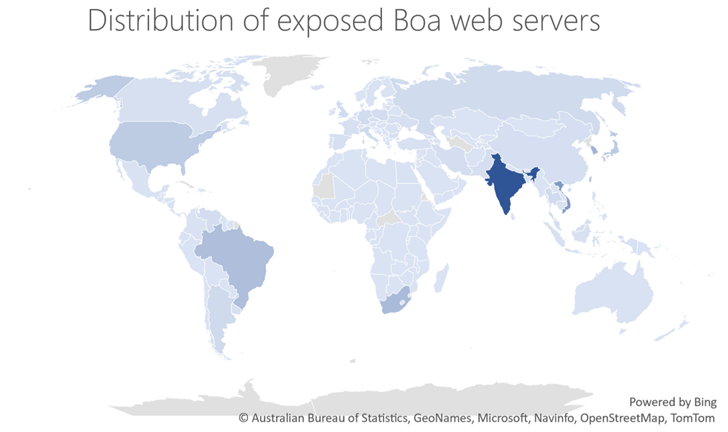

Microsoft cho biết thêm rằng họ đã phát hiện hơn một triệu thành phần máy chủ Boa tiếp xúc với internet trên toàn thế giới chỉ trong một tuần, với nồng độ đáng kể ở Ấn Độ.

Bản chất phổ biến của các máy chủ Boa là do chúng được tích hợp vào các SDK được sử dụng rộng rãi, chẳng hạn như các SDK từ RealTek, sau đó được đóng gói cùng với các thiết bị như bộ định tuyến, điểm truy cập và bộ lặp.

Bản chất phức tạp của chuỗi cung ứng phần mềm có nghĩa là các bản sửa lỗi từ nhà cung cấp ngược dòng có thể không đến được với khách hàng và các lỗi chưa được giải quyết có thể tiếp tục tồn tại bất chấp các bản cập nhật chương trình cơ sở từ các nhà sản xuất hạ nguồn.

Một số lỗi có mức độ nghiêm trọng cao ảnh hưởng đến Boa bao gồm CVE-2017-9833 và CVE-2021-33558 , nếu khai thác thành công, có thể cho phép các nhóm hack độc hại đọc các tệp tùy ý, lấy thông tin nhạy cảm và thực thi mã từ xa.

Việc vũ khí hóa những thiếu sót chưa được vá này có thể tiếp tục cho phép các tác nhân đe dọa thu thập thêm thông tin về môi trường CNTT được nhắm mục tiêu, mở đường cho các cuộc tấn công gây rối một cách hiệu quả.

Microsoft cho biết: “Sự phổ biến của máy chủ web Boa cho thấy nguy cơ tiềm ẩn về chuỗi cung ứng không an toàn, ngay cả khi các biện pháp bảo mật tốt nhất được áp dụng cho các thiết bị trong mạng”.

"Khi những kẻ tấn công tìm kiếm chỗ đứng mới trong các thiết bị và mạng ngày càng an toàn, việc xác định và ngăn chặn các rủi ro bảo mật phân tán thông qua chuỗi cung ứng phần mềm và phần cứng, chẳng hạn như các thành phần lỗi thời, nên được các tổ chức ưu tiên."

Nguồn : https://thehackernews.com/2022/11/hackers-exploiting-abandoned-boa-web.html