Một tiện ích mở rộng độc hại dành cho các trình duyệt web dựa trên Chromium đã được quan sát thấy là được phân phối thông qua một trình đánh cắp thông tin lâu đời của Windows có tên là ViperSoftX .

Công ty an ninh mạng có trụ sở tại Séc đã đặt tên cho tiện ích bổ sung trình duyệt giả mạo là VenomSoftX do các tính năng độc lập của nó cho phép nó truy cập các lượt truy cập trang web, đánh cắp thông tin đăng nhập và dữ liệu khay nhớ tạm và thậm chí trao đổi địa chỉ tiền điện tử thông qua cuộc tấn công đối thủ ở giữa (AiTM) .

ViperSoftX, lần đầu tiên được đưa ra ánh sáng vào tháng 2 năm 2020, được Fortinet mô tả là một trojan truy cập từ xa và kẻ đánh cắp tiền điện tử dựa trên JavaScript. Việc phần mềm độc hại sử dụng tiện ích mở rộng trình duyệt để thúc đẩy các mục tiêu thu thập thông tin của nó đã được ghi lại bởi nhà phân tích mối đe dọa Sophos Colin Cowie vào đầu năm nay.

Nhà nghiên cứu Jan Rubín của Avast cho biết: “ Kẻ đánh cắp nhiều giai đoạn này thể hiện khả năng che giấu thú vị, được che giấu dưới dạng các tập lệnh PowerShell nhỏ trên một dòng duy nhất ở giữa các tệp nhật ký lớn trông có vẻ vô hại, trong số những tệp khác” .

"ViperSoftX tập trung vào việc đánh cắp tiền điện tử, hoán đổi khay nhớ tạm, lấy dấu vân tay của máy bị nhiễm, cũng như tải xuống và thực thi các tải trọng bổ sung tùy ý hoặc thực thi các lệnh."

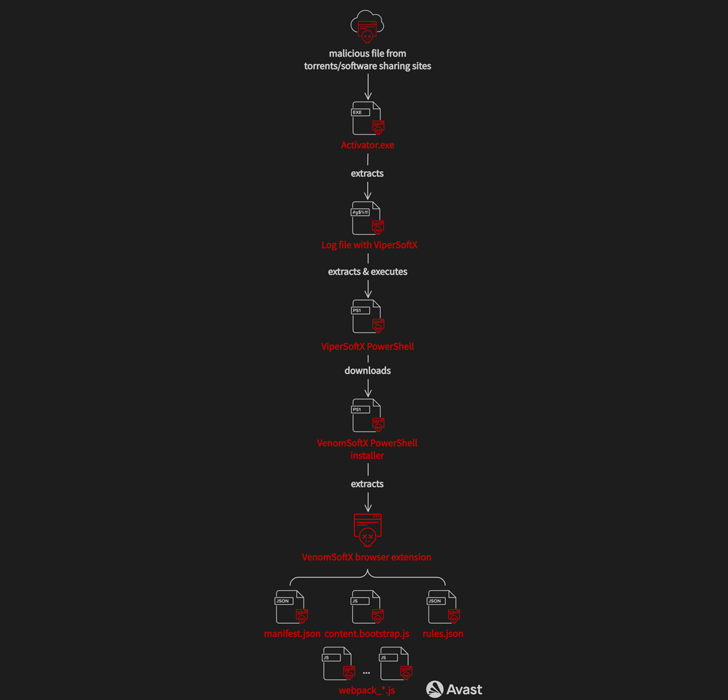

Vectơ phân phối được sử dụng để lan truyền ViperSoftX thường được thực hiện bằng phần mềm bẻ khóa dành cho Adobe Illustrator và Microsoft Office được lưu trữ trên các trang web chia sẻ tệp.

Tệp thực thi đã tải xuống đi kèm với phiên bản sạch của phần mềm đã bẻ khóa cùng với các tệp bổ sung giúp thiết lập tính bền vững trên máy chủ và chứa tập lệnh ViperSoftX PowerShell.

Các biến thể mới hơn của phần mềm độc hại cũng có khả năng tải tiện ích bổ sung VenomSoftX, được truy xuất từ máy chủ từ xa, tới các trình duyệt dựa trên Chromium như Google Chrome, Microsoft Edge, Opera, Brave và Vivaldi.

Điều này đạt được bằng cách tìm kiếm các tệp LNK cho các ứng dụng trình duyệt và sửa đổi các lối tắt bằng công tắc dòng lệnh " --load-extension " trỏ đến đường dẫn lưu trữ tiện ích mở rộng đã giải nén.

Rubín giải thích: “Tiện ích mở rộng này cố ngụy trang thành các tiện ích mở rộng phổ biến và nổi tiếng của trình duyệt, chẳng hạn như Google Trang tính. "Trên thực tế, VenomSoftX là một kẻ đánh cắp thông tin khác được triển khai cho nạn nhân cả tin với toàn quyền truy cập vào mọi trang web mà người dùng truy cập từ trình duyệt bị nhiễm."

Điều đáng chú ý là chiến thuật --load-extension cũng đã được sử dụng bởi một kẻ đánh cắp thông tin dựa trên trình duyệt khác có tên là ChromeLoader (còn gọi là Choziosi Loader hoặc ChromeBack).

VenomSoftX, giống như ViperSoftX, cũng được dàn dựng để đánh cắp tiền điện tử từ các nạn nhân của nó. Nhưng không giống như cái sau, có chức năng như một công cụ cắt để định tuyến lại việc chuyển tiền sang ví do kẻ tấn công kiểm soát, VenomSoftX giả mạo các yêu cầu API đối với các sàn giao dịch tiền điện tử để rút tài sản kỹ thuật số.

Các dịch vụ được nhắm mục tiêu bởi tiện ích mở rộng bao gồm Blockchain.com, Binance, Coinbase, Gate.io và Kucoin.

Sự phát triển đánh dấu một mức độ leo thang mới đối với hoán đổi clipboard truyền thống, đồng thời không gây ra bất kỳ nghi ngờ nào ngay lập tức vì địa chỉ ví được thay thế ở cấp độ cơ bản hơn nhiều.

Avast cho biết họ đã phát hiện và chặn hơn 93.000 ca lây nhiễm kể từ đầu năm 2022, với phần lớn người dùng bị ảnh hưởng ở Ấn Độ, Mỹ, Ý, Brazil, Anh, Canada, Pháp, Pakistan và Nam Phi.

Một phân tích về các địa chỉ ví được mã hóa cứng trong các mẫu cho thấy rằng hoạt động này đã thu về cho các tác giả của nó tổng cộng khoảng 130.421 đô la vào ngày 8 tháng 11 năm 2022, bằng nhiều loại tiền điện tử khác nhau. Lợi ích tiền tệ tập thể kể từ đó đã giảm xuống còn 104.500 đô la.

“Vì các giao dịch trên chuỗi khối/sổ cái vốn dĩ không thể đảo ngược, nên khi người dùng kiểm tra lịch sử giao dịch của các khoản thanh toán sau đó thì đã quá muộn,” Rubín nói.

Nguồn : https://thehackernews.com/2022/11/this-malware-installs-malicious-browser.html