Các tác nhân đe dọa đằng sau kế hoạch mã hóa tống tiền Hive dưới dạng dịch vụ (RaaS) đã tiến hành các cuộc tấn công nhằm vào hơn 1.300 công ty trên khắp thế giới, thu về cho nhóm này 100 triệu đô la thanh toán bất hợp pháp kể từ tháng 11 năm 2022.

“Hive ransomware đã nhắm mục tiêu vào nhiều doanh nghiệp và lĩnh vực cơ sở hạ tầng quan trọng, bao gồm các cơ sở của chính phủ, truyền thông, sản xuất quan trọng, công nghệ thông tin và – đặc biệt là – Y tế và Sức khỏe cộng đồng (HPH)”, cơ quan tình báo và an ninh mạng Hoa Kỳ cho biết trong một cảnh báo.

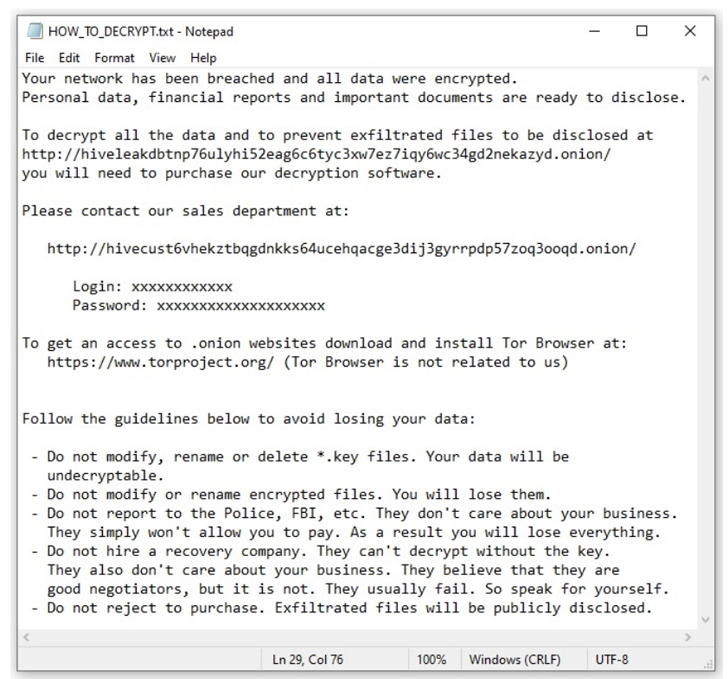

Hoạt động từ tháng 6 năm 2021, hoạt động RaaS của Hive bao gồm sự kết hợp của nhiều nhà phát triển, những người tạo và quản lý phần mềm độc hại cũng như các chi nhánh chịu trách nhiệm thực hiện các cuộc tấn công vào mạng mục tiêu bằng cách thường mua quyền truy cập ban đầu từ các nhà môi giới truy cập ban đầu (IAB).

Trong hầu hết các trường hợp, việc giành được chỗ đứng liên quan đến việc khai thác các lỗ hổng ProxyShell trong Microsoft Exchange Server, tiếp theo là thực hiện các bước để chấm dứt các quy trình liên quan đến công cụ chống vi-rút và sao lưu dữ liệu cũng như xóa nhật ký sự kiện Windows.

Tác nhân đe dọa, gần đây đã nâng cấp phần mềm độc hại của mình lên Rust như một biện pháp tránh bị phát hiện, cũng được biết là loại bỏ các định nghĩa vi rút trước khi mã hóa.

Cơ quan an ninh cơ sở hạ tầng và an ninh mạng Hoa Kỳ (CISA) cho biết: “Các tác nhân Hive đã được biết là tái lây nhiễm — bằng Hive ransomware hoặc một biến thể ransomware khác — mạng của các tổ chức nạn nhân đã khôi phục mạng của họ mà không thanh toán tiền chuộc.

Theo dữ liệu được chia sẻ bởi công ty an ninh mạng Malwarebytes, Hive đã xâm phạm khoảng 7 nạn nhân vào tháng 8 năm 2022, 14 vào tháng 9 và hai thực thể khác vào tháng 10, đánh dấu sự sụt giảm hoạt động so với tháng 7, khi nhóm nhắm mục tiêu vào 26 nạn nhân.